Audit-Vorbereitung

Führen Sie Self‑Assessments durch, um den aktuellen Reifegrad gegen interne Controls und externe regulatorische Frameworks zu benchmarken.

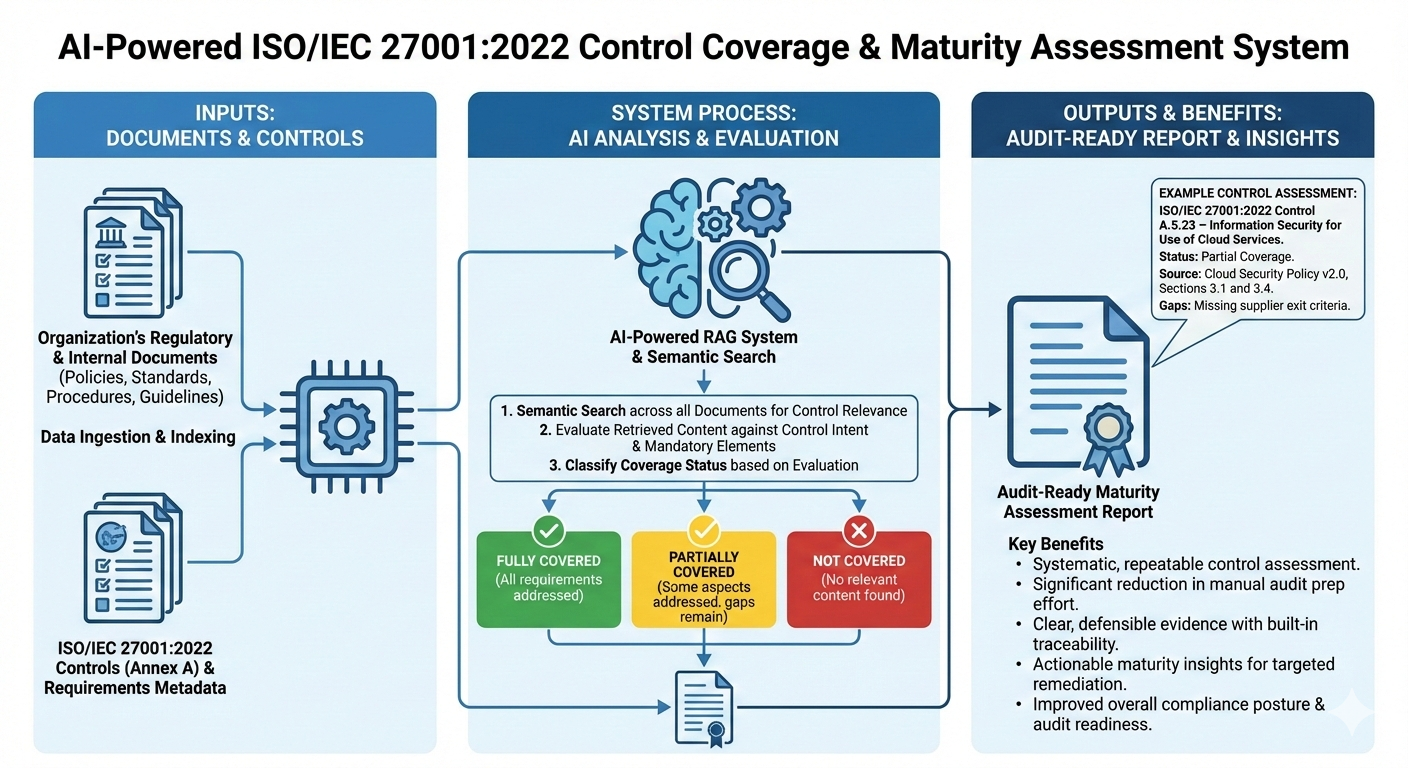

Bewertung der regulatorischen Control‑Abdeckung für Audit‑Readiness

Die systematische Bewertung von Dokumentation gegen Control‑Anforderungen – ein Kernbestandteil von Maturity‑Assessments und Audit‑Vorbereitung – ermöglicht schnelles Benchmarking gegen etablierte interne und externe Frameworks und verbessert die Audit‑Readiness, indem Gap‑Identifikation für einen transparenten Review‑Prozess automatisiert wird.

Szenario:

Ein Information‑Security‑Manager bereitet sich auf ein ISO/IEC‑27001‑Zertifizierungsaudit vor und muss feststellen, in welchem Umfang vorhandene regulatorische und interne Policy‑Dokumente jedes ISO/IEC‑27001:2022‑Control abdecken. Für jedes Control soll identifiziert werden, ob es vollständig abgedeckt, teilweise abgedeckt oder nicht abgedeckt ist. Das System soll einen auditfähigen Maturity‑Assessment‑Report erzeugen.

Systemprozess:

Das System ingestiert und indexiert alle regulatorischen und internen Dokumente (z. B. Corporate Policies, Standards, Procedures, Guidelines) sowie den vollständigen Satz der ISO/IEC‑27001:2022‑Control‑Anforderungen (Annex A).

Für jedes ISO‑27001‑Control führt das RAG‑System eine semantische Suche über alle Dokumente hinweg aus, lokalisiert relevante Abschnitte/Klauseln/Aussagen und bewertet den gefundenen Inhalt gegen Intention und Pflichtbestandteile des Controls. Es klassifiziert das Ergebnis pro Control vorab als:

- Vollständig abgedeckt – Alle Control‑Anforderungen sind explizit adressiert.

- Teilweise abgedeckt – Einige Aspekte sind adressiert, aber es verbleiben Lücken oder Unklarheiten.

- Nicht abgedeckt – Es wird kein relevanter Inhalt gefunden.

und erzeugt einen strukturierten Control‑by‑Control‑Report inklusive Abdeckungsstatus, Zusammenfassung gefundener Evidenz sowie identifizierter Lücken/Schwächen (falls vorhanden).

Nachvollziehbarkeit (Traceability):

Jede Bewertung wird mit präzisen Referenzen belegt, z. B.:

„ISO/IEC 27001:2022 Control A.5.23 – Information Security for Use of Cloud Services“

„Quelle: Cloud Security Policy v2.0, Abschnitte 3.1 und 3.4 (Teilweise abgedeckt – fehlende Supplier‑Exit‑Kriterien).“

Nutzen:

Systematische, wiederholbare Control‑Bewertung über ein gesamtes regulatorisches Framework hinweg.

Deutliche Reduktion des Aufwands für Audit‑Vorbereitung: Manuelles Control‑Mapping wird durch automatisierte Analyse ersetzt.

Klare, belastbare Evidenz für Auditoren durch eingebaute Traceability.

Konkrete Maturity‑Insights, die gezielte Remediation vor formalen Audits ermöglichen und die Compliance‑Position insgesamt verbessern.

Control‑Gap‑Analyse und Cross‑Mapping

Dieses Szenario zeigt die Fähigkeit des RAG‑Systems als Gap Finder, indem interne Policies gegen externe regulatorische Anforderungen verglichen werden – ein Kernbestandteil jedes Maturity‑Assessments.

Szenario:

Ein Compliance‑Manager fragt:

“Identifizieren Sie alle Stellen, an denen unsere interne „Vendor Risk Management Policy“ ein erforderliches Control aus beiden Standards ISO 27001 (Control A.15.1.2) und dem neuesten NIST Cybersecurity Framework (Subcategory ID.RA‑1.1) nicht explizit erwähnt, und schlagen Sie den notwendigen Policy‑Update‑Text vor.”

Systemprozess:

Das System sucht und findet sofort:

- Die vollständige interne Vendor Risk Management Policy

- Den Text von ISO 27001:2022 Control A.15.1.2 (Addressing Security in Supplier Agreements)

- Den Text von NIST CSF Subcategory ID.RA‑1.1 (Identification of asset vulnerabilities) und vergleicht die Dokumente mittels semantischer Analyse. Anschließend erzeugt es einen Gap‑Analyse‑Report mit:

Ergebnis:

- Identifizierte Lücke: Die interne Policy verlangt nur einen „jährlichen Review“, enthält aber kein Verfahren für „kontinuierliches Monitoring und Re‑Assessment bei Security‑Incidents“, wie es NIST ID.RA‑1.1 fordert.

- Vorgeschlagener Text: Liefert einen Absatz in natürlicher Sprache, der in die Policy eingefügt werden kann, um die Control‑Lücke zu schließen – mit Bezug auf beide externen Standards.

- Traceability: Die Antwort wird sofort mit Quellenzitaten geliefert (z. B. „Quelle: Internal Policy V.3.1, Absatz 4.2‑A (fehlendes Element); NIST CSF, ID.RA‑1.1 (Required Action); ISO 27001:2022 A.15.1.2 (Context)“).

Nutzen:

Automatisierte, objektive Identifikation von Control‑Gaps. Ein ansonsten manuelles Cross‑Referencing wird zu einer einzelnen Abfrage – und stellt sicher, dass Policies vor dem Audit mit mehreren Standards ausgerichtet sind.

Bleiben Sie auf dem Laufenden

Schreiben Sie uns einfach eine Zeile und wir werden Sie auf dem Laufenden halten über die neuesten Entwicklungen und Verfügbarkeit.